Как сделать защищеную почту?

Электронная почта остается крайне актуальным и востребованным инструментом в работе любого бизнес, да и просто человека.

Почта является удобным и надежным средством обмена информацией, поэтому к ней должны предъявляться повышенные требования к безопасности.

Здесь мы описали типичную ситуацию, которая неоднократно случалась у наших клиентов:

https://indefence.ru/uslugi/zashchita-i-shifrovanie-informacii/

А здесь о том, почему публичные почтовые сервисы остаются популярными даже среди бизнес-среды

https://indefence.ru/it-zashchita/o-vzlome-pochtovyh-yashchikov/

А здесь о том, как происходит взлом популярных мессенджеров, но описанная информация полностью актуальна и для популярных mail.ru/yandex.ru/gmail

https://indefence.ru/it-zashchita/vzlom-whatsapp-telegram/

Так же следует обратить внимание на различные юридические аспекты, которые относятся к российским почтовым сервисам. Это система СОРМ, к которой подключены все почтовые сервисы, это закон Яровой и так далее.

Для того, чтобы понять, как сделать защищенную почту, сначала следует проанализировать основные векторы атаки.

Как и в случае с мессенджерами, самым первым и слабым звеном, является человек, пользователь. Именно он, как правило, является первыми входными воротами.

В основном первым этапом является фишинговая провокация в отношении сотрудников. Она может осущеставляться как в онлайн-формате, так и оффлайн, как ни странно.

Например, человек может получить поддельное письмо от ГосУслуг, юрист может получить поддельное письмо от своего коллеги с вложенным проектом договора и так далее. Суть одна и та же — заставить ввести пользователя пароль от своей почты на фишинговом сайте, который будет полностью копировать интерфейс оригинального mail.ru.

Так же фишингом обходится двойная авторизация, пользователь сам вводит одноразовый код в «ловушку». Так же популярна технология reverse proxy, когда контент оригинального сайта транслируется пользователю обратно в фишинговую страницу. А так как траффик пользователя проходит через прокси, то злоумышленники могут получить авторизационные данные и код двойной авторизации, который введет доверчивый пользователь.

Данные методики особенно актуальны и максимально эффективны, если для работы с почтой используется веб-интерфейс через браузер.

Если говорить про оффлайн-фишинг, то здесь скорее идет речь о социальной инженерии. Если вашему сотруднику позвонит мошенник с номера вашего системного администратора и голосом этого самого администратора попросит выполнить некоторые действия? Кажется фантастикой? Но нет, это пример из практики. Когда речь идет о серьезной конкурентной разведке и серьезных бюджетах, то в ход идут все средства.

Конечно, остаются разного рода сервисы защищенных почт, типа ProtonMail или Tutanota, но в свете последних событий они заблокированы в РФ, с них и на них не ходят письма на российские сервисы. К тому же имеют ряд своих особенностей. ProtonMail может записывать ваши IP-адреса, а также не шифрует адресатов и темы сообщений, а только сам текст писем. Так что темы и адресаты будут доступны по запросу швейцарских властей. Отдадут ли швейцарцы эту информацию сюда в РФ? Не знаю…вряд ли…но желания проверять тоже нет.

К тому же требуется порой идентификация по смс или кредитной карте. Да и вообще — а что если завтра сервис заблокирует всех российских пользователей? В общем для корпоративного использования это не годится.

Мы доверяем только тем решения, в которых каждое звено находится под нашим контролем, а исходный код является открытым.

В зависимости от целей, задач, рисков подбирается наиболее выигрышная юрисдикция для размещения или аренды серверного оборудования.

Жесткие диски настраиваются в режим полнодискового шифрования «на лету». Грубо говоря, если физически достать жесткий диск из почтового сервера, то ближайшие лет 50 расшифровать ничего не получится.

Подбирается оптимальное сочетание программного обеспечения и средств контроля и защиты, настраиваются антиспам-фильтры, ограничивается доступ через виртуальную частную сеть, настраивается вебмейл для доступа через браузер, обеспечивается контроль входящих ссылок и вложений. Плюс не забыть про резервное копирование, необходимо обеспечить автоматическую репликацию и шифрование бекапов. Еще не забыть постараться скрыть оригинальный IP-адрес самого сервера, настроить антивирусы, фаерволлы, обновления…В общем затрат и мороки много!

Для полного счастья можно еще добавить работу с почтой через удаленный рабочий стол. Но это по желанию =)

На выходе получаем хорошую систему, которая будет максимально устойчива к взломам и утечкам.

Если хотите еще больше повысить уровень безопасности, то можно добавить PGP-шифрование. Все письма подписываются специальными ключами шифровки-дешифровки, которые устанавливаются на конечные устройства пользователя. Без них прочесть сообщения не получится. Никак. Можно даже на mail.ru почту прикрутить PGP. И тогда пароль от почты можно всем врагам раздать — прочесть ничего не получится.

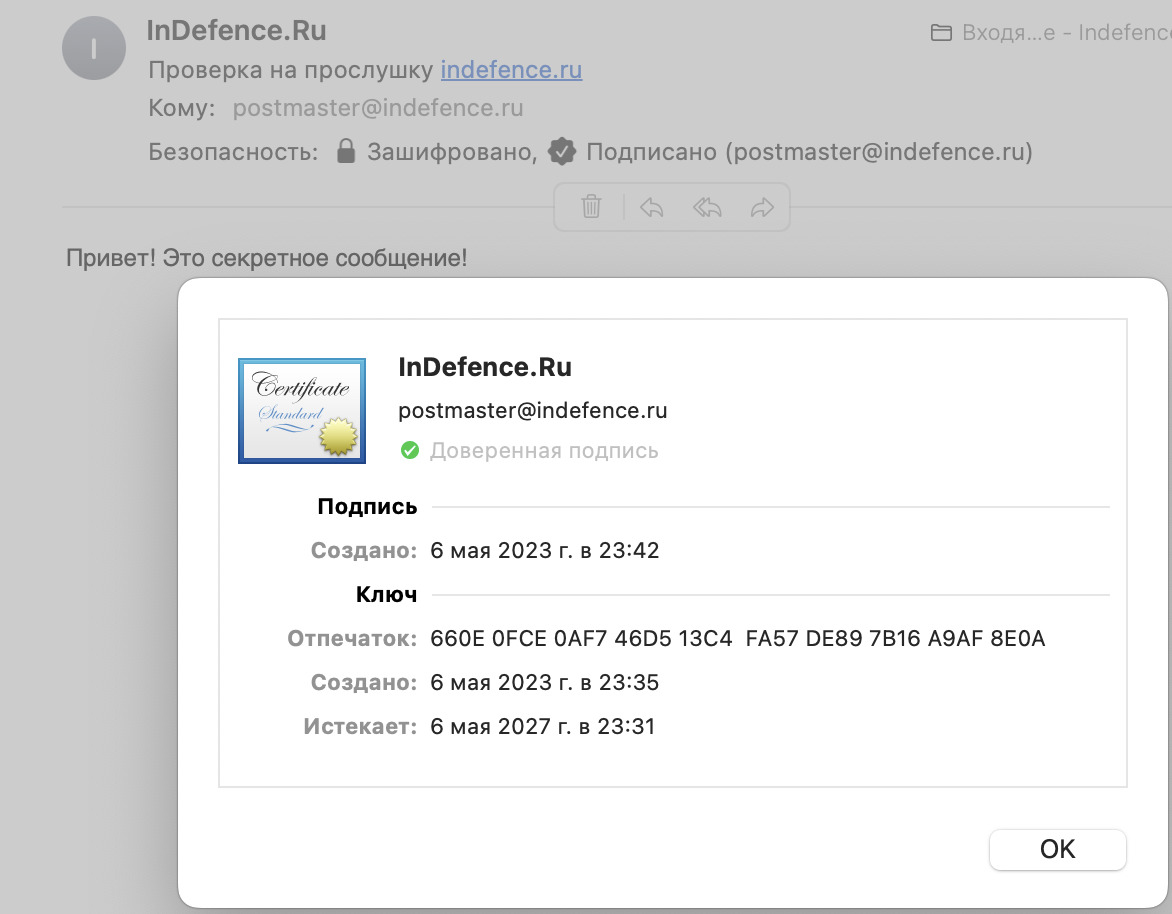

Вот так выглядит зашифрованное сообщение в почтовом клиенте Apple Mail на компьютере, на котором установлен приватный ключ владельца.

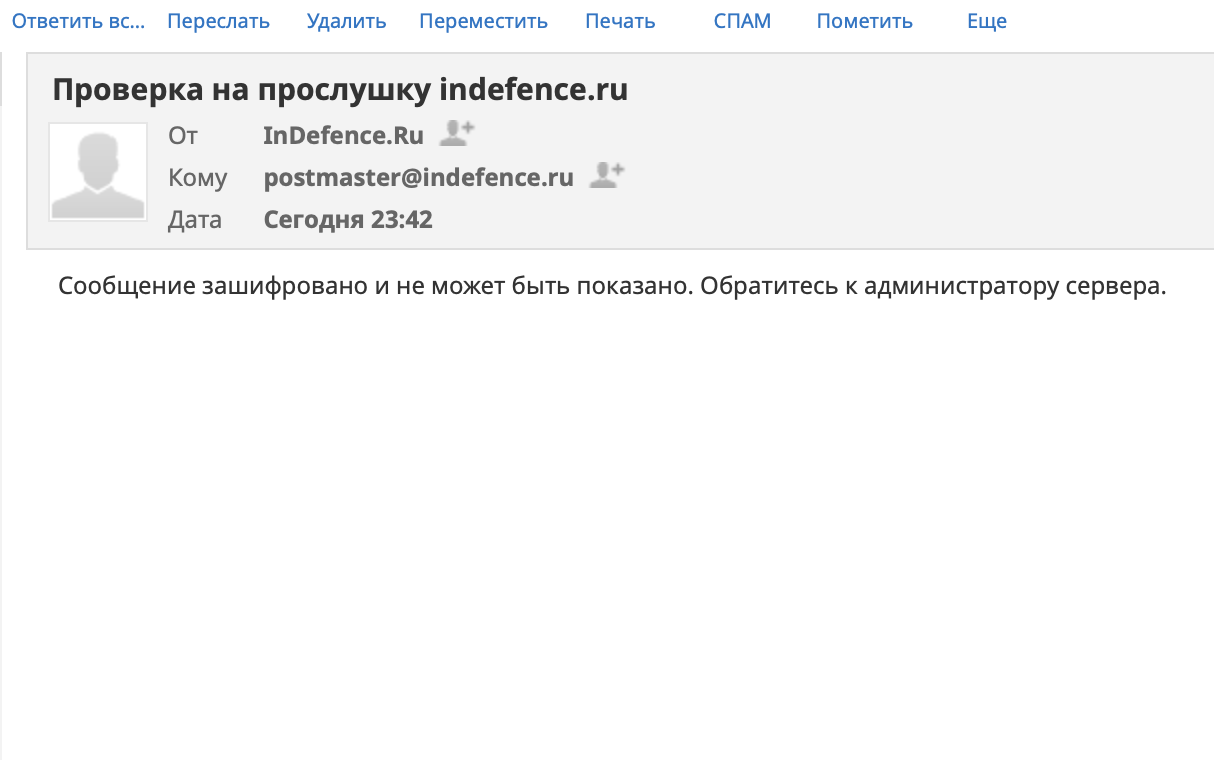

А вот так будет выглядеть зашифрованное сообщение на устройстве, на котором приватные ключи не установлены. В таком же виде увидит сообщение злоумышленник, который потенциально получил доступ к почте.

Если сюда добавить собственную ноду-федерацию Matrix для организации собственного мессенджера и видеозвонков, то получается отличный набор. Хотя…можно еще VOIP-сервер свой поднять и настроить IP-телефонию на собственном железе. А еще можно…в общем нет предела совершенства…

В принципе можете и сами это повторить. А можете к нам обратиться.