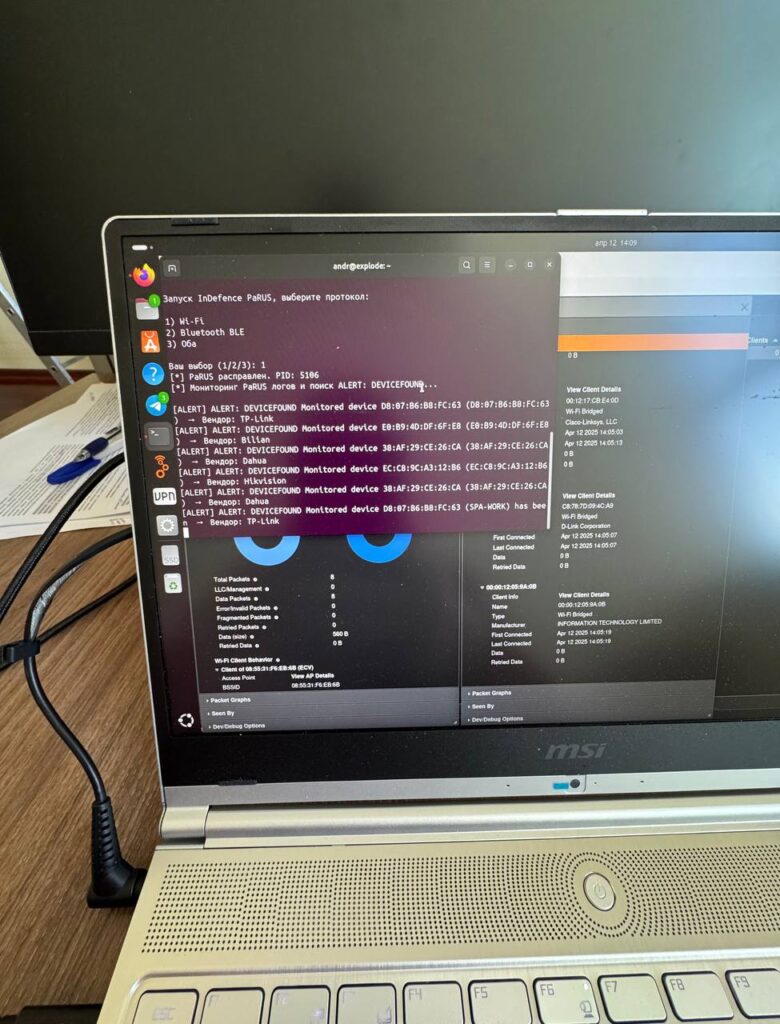

Программно-аппаратный комплекс сетевого анализа «Парус».

Проверка на прослушку и поиск скрытых камер в современном «цифровом мире» требует использования современных методик. Данный комплекс является нашей собственной разработкой. Он предназначен для активного сетевого анализа Wi-Fi/Bluetooth/BLE/ZigBee-устройств и траффика.

🔍 Возможности:

📡 Обнаружение Wi-Fi точек доступа и клиентов — включая скрытые и без активных SSID

🧬 Определение MAC-адресов, анализ RSSI (уровень сигнала) и времени присутствия

🏷️ Определение производителя устройства по MAC (OUI-база), автоматическая фильтрация по "белым" спискам (Apple, Samsung и прочие смартфоны) и по "черным" спискам (Espressif, AltoBeam, HiChip и т. д.)

🗂️ Категоризация по типам: камера, смартфон, модуль ESP32 (уверенное обнаружение), роутер и т.п.

📥 Перехват и логирование пакетов для последующего анализа

📶 Фиксация активности по каналам, частотам, RSSI-графики

🧭 Полевой режим с точечной пеленгацией по уровню сигнала

💥 Инъекция Wi-Fi-пакетов — активные воздействия в эфире (эмуляция, деаутентификация, провокация передачи)

🧑💻 Анализ клиентов Wi-Fi — позволяет выявить список устройств, подключённых к каждой точке доступа: фиксируются MAC-адреса, уровень сигнала, время подключения, объем переданного трафика (!) и производитель устройства.

🔍 Выявление всех Wi-Fi точек доступа на объекте — в том числе скрытых SSID (включая деанонимизацию скрытых сетей), ретрансляторов и мобильных хотспотов, с отображением MAC-адресов, каналов и уровня сигнала

📡 Bluetooth Classic (BR/EDR)

✅ Обнаружение Bluetooth-устройств, даже находящихся вне режима видимости

📶 Определение MAC-адресов, уровня сигнала (RSSI) и класса устройства (аудио, гарнитуры и др.)

⏱ Фиксация времени активности — помогает выявлять эпизодически включающиеся устройства

🔎 Отображение парных соединений: кто с кем связан в эфире

📍 Поиск источника сигнала по уровню мощности

📡 Zigbee (IEEE 802.15.4)

✅ Обнаружение Zigbee-устройств: трекеров, сенсоров, маяков, «умных» розеток, скрытых камер

📶 Определение Zigbee-канала и уровня сигнала каждого устройства

🔄 Фиксация активности — позволяет выявить устройства, реагирующие на движение или звук

🔍 Классификация устройств по MAC-адресу и вендору (при наличии информации)

🔧 Работает автономно, без интернета, с локальным интерфейсом и логамиПочему данный комплекс необходим для проверок помещений на прослушку, жучки и скрытые камеры?

Необходимость данного комплекса и использования подобных методик обусловлена техническим прогрессом.

Можно долго прикрываться «30-летним опытом» и действовать «по-старинке». Искать аналоговые PAL/NTSC камеры на древний видеоприемник, но это уже давно исчезло.

Зато вместо этого в прослушку пришли цифровые протоколы.

Тут нет постоянного излучения, здесь пакетная передача данных, работа по расписанию, траффик зашифрован. И много других фишек.

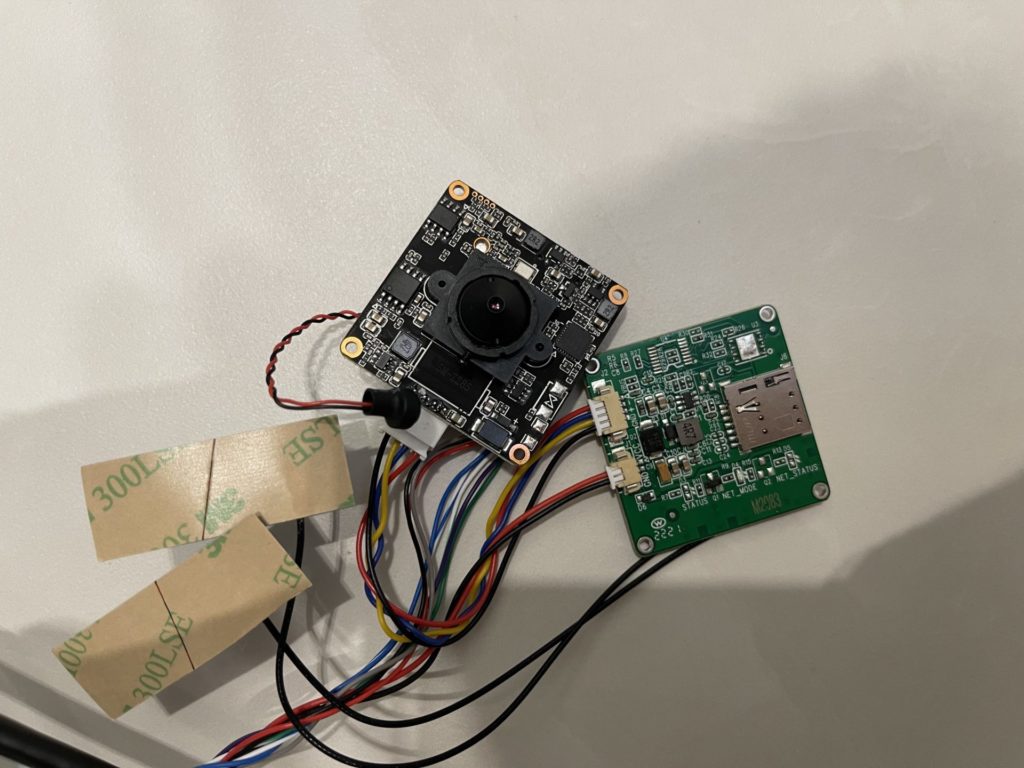

Отметим высокую доступность и дешевизну компонентов — бескорпусные Wi-Fi-камеры в избытке на AliExpress. Они стоят в среднем 20-30 долларов за 5MP-камеру с выносным микрофном и Wi-Fi-модулем.

Так же сейчас очень распространены прослушки на базе модуля ESP32.

ESP32 — это миниатюрный Wi-Fi/Bluetooth микроконтроллер от китайской компании Espressif Systems. Стоимость около 3 долларов — просто райская платформа для трансляции звука

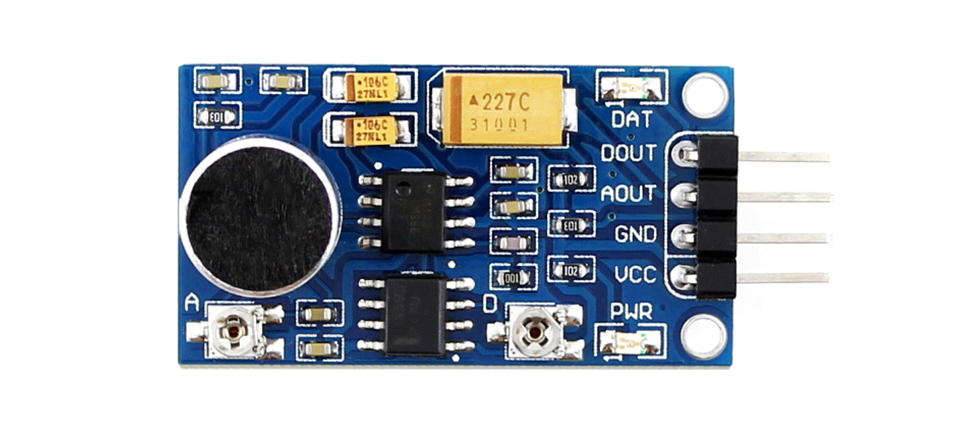

LM386 — миниатюрный микрофон стоимостью 4 доллара, который проверенно дружит с ESP32.

Итого за 7 долларов вы получаете микрофон с трансляцией звука в любую точку мира, где есть интернет. Подобное изделие легко установить в компьютерную мышку, сетевой фильтр, колонку — куда угодно. И ни один инидкатор поля, анализатор спектра или нелинейный локатор вам не поможет. Мы накопили солидный опыт и научились уверенно обнаруживать подобный класс устройств.

Как работает наш комплекс для поиска прослушки?

Проверка на прослушку с использованием нашего поискового комплекса позволит снимать «дампы» трафика и осуществлять его дальнейший анализ с фильтрацией по протоколам. Например, можно обнаружить протоколы передачи потокового видео (RTSP, RTP, RTMP, HLS, WebRTC, MPEG-DASH, SRT, FLV, H.323) и оперативно классифицировать неопознанное устройство с высоким уровнем сигнала, которое шлет гигабайты видеотраффика на китайское облако, как камеру. Это дает возможность оперативно «по месту» скорректировать поисковые методики и повысить эффективность нашей работы.

Так же полезной опцией является возможность «связать» одного клиента с конкретной точкой доступа.

А зачем получить уже с этой точки доступа других ее клиентов. Очень хрестоматийный пример, когда люди подключают скрытые камеры к «домашнему wi-fi». Пароль в панель управления роутера, конечно же, никому не дают. Еще бы — ведь там их скрытая камера «спалится» моментально. Или другой сценарий — запускают скрытую Wi-Fi сеть на мобильном модеме. И уже на эту сеть вешают своих «шпионов». Наш комплекс такие «задачки» решает очень эффективно, и проверка на прослушку с его помощью позволяет быть уверенным в своей безопасности.

Почему традиционные методы проверки на прослушку неэффективны?

Проверка на прослушку и скрытые камеры с цифровым каналом передачи данных традиционными методам «старой школы» (например, нелинейными локаторами) весьма ограничена, а порой даже недопустим, если микрофон или камера расположены в заведомо легальном электронном изделии — в мышке, колонке, кондиционере и тп. Теоретически и «если повезет», то можно найти руками. Но тогда нам придется разбирать каждое электронное изделие, а это не всегда возможно по всевозможным причинам. Так же неэффективно использование индикаторов поля. Данные устройства только показывают лишь электромагнитные помехи на WiFi частотах, и то — только от точек доступа (роутеры). От устройств-клиентов подобных помех нет.

Наш комплекс для поиска жучков является именно анализатором сетевого протокола.

То есть он перехватывает Wi-Fi пакеты — beacon, probe, association, and authentication и пр., а не ловит электромагнитные наводки. Индикаторы поля, анализаторы спектра и стандартные комплексы радиомониторинга не умеют идентифицировать устройства. А ведь именно это и важно при обследовании офисов, квартир, автомобилей на прослушку, трекеры, жучки, скрытые камеры. Ведь если мы найдем в офисе источник Wi-Fi, то, наверное, в этом нет ничего удивительного? Мы живем в 21 веке, а базовые технологии поиска прослушки создали еще в 20-том. Кроме того, жук может «стоять» рядом с легитимным источником Wi-Fi сигнала — например, беспроводной принтер. И тогда жук и принтер будут выглядеть в спектре и для индикаторов как одно целое, как один сигнал. Так что уникальной возможностью комплекса «Парус» является возможность именно идентификации устройств на уровне протокола.

Подобные комплексы используются на высших уровнях, в то время как на коммерческом рынке их довольно сложно обнаружить. Так же стоит отметить, что использование нашего поискового комплекса позволяет в значительной степени снизить влияние человеческого фактора на эффективность поиска прослушки.

Причины просты:

- очень дорого стоят

- нужны навыки и квалификация одновременно сетевого и системного администратора, радиоинженера и традиционного «поисковика»

Существует масса примитивных и допотопных «аналогов». Они показывают доступные точки доступа и их mac-адреса, загрузку каналов. При этом выдаются за полноценные сетевые снифферы. Но это можно сделать на любом компьютере с WiFi-адаптером. Так же нельзя сравнивать данный комплекс с устройства класса «индикатор поля». Данные индикаторы не способны искать клиентов Wi-Fi сети, в лучшем случае только точки доступа. Комплекс полностью аналогичен системам мониторинга и анализа “Кассандра-WiFi”, Саламандра-2, Омега-М5. Стоимость последних двух исчисляется в миллионах рублей. В некоторых существенных аспектах и функциях значительно превосходит данные комплексы за счет безграничной возможности возможности кастомизации и адаптации ПО к актуальным условиям и видам анализа. В отличие от неповоротливых систем с закрытой, неизменной архитектурой и необновляемым ПО.

Как используется комплекс?

В настоящее время комплекс активно применяется при обследовании на прослушку и скрытые камеры офисов, кабинетов, частных домов и прочих помещений. Особенно эффективно комплекс работает против замаскированных облачных Wi-Fi камер. Подобные устройства им обнаруживаются в считанные минуты. Проверка на прослушку и трекеры автомобилей так же проводится с использованием в том числе данного оборудования. Оно уверенно и быстро распознает наличие BLE-маяков и меток, таких как Airtag, Samsung Smart Tag и их многочисленные клоны. Полагаем, что появление полноценных BLE-трекеров от ведущих компаний уровня StarLine, GPSHome, GlobalSat — это лишь вопрос времени. Так же комплекс уверенно определит наличие Wi-Fi передатчиков в машине. Устройства на базе ESP32 спокойно живут в авто, копят запись. Далее отправляют ее через установленную на паркинге около машиноместа скрытую точку доступа. Комплекс «Парус» в полном объеме так же является частью комплекса «Гарпун-Авто», в котором помимо вышесказанных возможностей, присутствует сетевой анализ протокола GSM для работы с трекерами и маяками для отсеивания автомобиля, а также для поиска скрытых микрофонов и иных GSM-закладок.

Используемое оборудование

В комплексе используются:

- Мониторинговый Wi-Fi модуль для захвата Wi-Fi пакетов

- Модули для глубокого анализа Bluetooth/BLE-анализа

- Модуль ZigBee

- Пакет специализированного ПО и автоматизированных скриптов.

- Ноутбук